��Դ: �A�D����2018-05-29 11:43

��Փ���c������x

����,����������оW(w��ng)���س�,QQ���͑��˴��ڐ���bug,�ڌ�Ԓ�����ڲ˵��������ݔ���̖�ټ��κα���,��ֱ�����ɸ��N������Ŀ���KԒ��

��Փ���c����ģ�M�A�y�}��Ԕ������

��ģ�M�A�y�}��

���l(f��)����׃���R�˵Ĵ�Ԓ��ʲôԭ����,��Ո���vӍ���ڴ˵Ļؑ�,����ՄՄ��Ŀ�������

�оW(w��ng)�ѱ��ϰ����֙CQQ�д���“����ʵ�”,��ֻҪݔ��˵����������������g�ټ�һ�������Ӣ�ķ�̖,���l(f��)��ȥ�Ժ�͕�׃���R�˵�Ԓ��

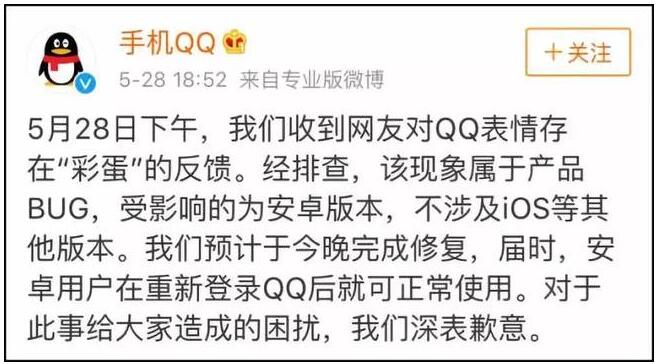

�֙CQQ�F������������ؑ�,����ʾ“ԓ�F(xi��n)����ڮa(ch��n)ƷBUG”,������Ӱ푵�ֻ�а��汾���AӋ�ڽ�������ޏ�,��

�֙CQQ�����ؑ�“�ʵ�”���}

���¼�ʼĩ��

1��9��,���vӍ�Ź���̖�l(f��)�����·Q,���vӍ��ȫ���䌍����c֪����(chu��ng)��404�����,����(li��n)�����_�ļ��g(sh��)�о��ɹ��l(f��)������,����ʽ������¶�������{ģ��“���ÿ�¡”��

�vӍ��ȫ���䌍���ؓ؟���ڕD��ʾ,��ԓ����ģ�ͻ����Ƅӑ��õ�һЩ�����OӋ���c���µ�,�����Ԏ������Ƅӑ��ö��m��ԓ����ģ�͡�

���䌍�����ijAPP����չʾ��“���ÿ�¡”������Ч���������������°�8.1.0���֙C��,��������������©��,��“������”���Ñ��l(f��)��һ�l��������朽ӵ��֙C���ţ��Ñ�һ���c��,�����~��һ��犾ͱ�“��¡”��“������”���֙C��,��Ȼ��“������”�Ϳ�������鿴�Ñ���Ϣ������ֱ�Ӳ���ԓ����,��

�vӍ����l(f��)������Ϣ�Q,����(j��ng)�^�yԇ��“���ÿ�¡”�������(sh��)�Ƅӑ��ö���Ч,����200���Ƅӑ����аl(f��)�F(xi��n)27������©��,���������^10%�����䌍��Ҵ˴ΰl(f��)�F(xi��n)��©�������漰����(n��i)�������Ј�ʮ��֮һ��APP,����֧����,���I��ô�ȶ�������APP������©��������ԓ©����Ӱ푇���(n��i)���а��Ñ�,��

�ڕD��B,�������䰲ȫ�о��F��о��^���У��l(f��)�F(xi��n)���ڬF(xi��n)���֙C����ϵ�y(t��ng)���팦©�����������^�������ʩ,������һЩ��ȫ���}������APP�S�̺��֙C�S�̺���,����ֻҪ���@Щò�����{����İ�ȫ���}�M�нM�ϣ��Ϳ��Ԍ��F(xi��n)“���ÿ�¡”����,��

�vӍ����Q,���ڰl(f��)�F(xi��n)�@Щ©�����vӍ��ȫ���䌍���ͨ�^CNCERT(���һ�(li��n)�W(w��ng)��������)��S��ͨ�������P(gu��n)��Ϣ,�����o�����ޏͷ���,��Ŀǰ֧�������I��ô������APP�������ޏ���ԓ©��(�Ñ������������°汾),��